به تازگی باجافزار جدیدی به نام WannaCry کشف شده که حملات آن در طول هفتهی اخیر ادامه داشته است! باجافزار یک نرمافزار مخرب است که دسترسی به کامپیوتر را تا زمان پرداخت مبلغ مشخصی مسدود میکند. بر طبق گفتهی مسؤلین اروپایی این ویروس ۱۰,۰۰۰ سازمان و ۲۰۰,۰۰۰ فرد را در بیش ۱۵۰ کشور مختلف مورد حمله قرار داده است. اگرچه میزان سرعت پخش این بد افزار کم شده، انواع کوناگونی از آن شروع به فعالیت کردهاند!

مدیر Europol آقای Rob Wainwright به بیبیسی گفت که این حملهی مجازی در ابعاد خود بیسابقه بوده و اشاره کرد ممکن است هنوز ادامه داشته باشد.

حملهی این باجافزار هفتهی پیش شروع شد. ابتدا England’s National Health Service را آلوده کرد و باعث شد شرکت خودروساز رنو کارخانههای خود در فرانسه را به حالت تعلیق درآورد و موارد بسیار دیگر. یک جوان ۲۲ سالهی خبره در امنیت مجازی معروف به MalwareTech توانست با ثبت یک نام دامنه که در کد این بدافزار کشف کرده بود، سرعت حملهی آنرا کاهش دهد.

او به بیبیسی گفت ممکت است حملهی دیگری در راه باشد

او توییتر گفت: نسخهی اول WannaCrypt متوقف شدنی بود اما ورژن ۲ احتمالاً این ضعف را برطرف خواهد کرد. فقط در صورتی که ASAP را پچ کنید در امان هستید.

محققان تا کنون دو نوع مختلف از این باجافزار را کشف کردهاند. یکی از آنها با ثبت نام دامنه متوقف شد، اما نوع دیگر دکمهی خاموش کردن ندارد اما فقط به صورت مقطعی فعالیت میکند.

این نرمافزار از یک رخنه در ویندوز ایکسپی سوءِاستفاده میکند و به محض اینکه یک کامپیوتر را آلوده کرد فایلها را کد گذاری میکند و به کامپیوترهای دیگر پخش میشود. قربانیان یک تقاضا برای پرداخت بیت کوین معادل ۳۰۰ دلار در ازای بدست آوردن دسترسی به سیستم، دریافت میکنند. اگرچه الارقم گسترش جهانی، گفته میشود عاملان آن تنها عددی بالغ بر ۲۰۰۰۰ دلار بدست آوردهاند.

آقای Rob Wainwright گفت کسب و کارها باید اطمینان حاصل کنند که سیستمشان با آخرین افزونهی امنیتی آپدیت شده باشد.

محققین شرکت «سیمنتک» (Symantec) تقریباً مطمئن هستند که حمله گسترده و بی سابقه باج افزار «واناکرای» (WannaCry) توسط یکی از گروه های هکر شناخته شده وابسته به دولت کره شمالی صورت گرفته است. این کمپانی امنیتی در وبلاگ خود نوشته:

تجزیه و تحلیل حملات واناکرای توسط تیم «پاسخ امنیتی سیمنتک» شباهت های زیادی را بین ابزارها، تکنیک ها و زیرساخت مورد استفاده در این حمله و دیگر فعالیت های خرابکارانه تیم لازاروس (Lazarus) نشان می دهد، بنابراین تقریباً مطمئن هستیم آنها منبع اصلی انتشار واناکرای بوده اند.

واناکرای که به به نام های دیگری از جمله Wcry، واناکریپتور، واناکریپت نیز معروف است، از آغاز هفته گذشته صدها هزار کامپیوتر را در سرتاسر جهان آلوده ساخت. به نظر می رسد تیم لازاروس از ابزارهای جاسوسی به سرقت رفته متعلق به آژانس امنیت ملی آمریکا (NSA) برای انتشار این بدافزار استفاده کرده است.

با این حال ردپای نسخه های قبلی این باج افزار پیش از انتشار ابزارهای جاسوسی NSA نیز مشاهده شده که به صورت دستی وارد شبکه ها می شدند. سیمنتک می گوید گروه لازاروس از نسخه اولیه واناکرای برای هک «سونی پیکچرز» استفاده کرده. در ماه فوریه سال جاری، دو نسخه ابتدایی از بدافزار واناکرای به نام های Destover و Volgmer توسط سیمنتک کشف شدند که به ترتیب برای حمله به سونی و کره جنوبی به کار گرفته شده بودند.

در ماه های مارس و آوریل، نسخه دوم این باج افزار با ترکیب دو بدافزار دیگر لازاروس یعنی Alphanc و Bravonc کشف شدند. سیمنتک این ابزارهای نفوذ را در پنج حمله مجزای واناکرای شناسایی کرد و گفت پس از آغاز به کار Alphanc، واناکرای هم در کمتر از چند دقیقه فعال می شود. در هر دو مورد فوق، بدافزار از زیرساخت های کنترلی و فرمان پذیری مشترکی با دیگر حملات مخرب دولت کره شمالی استفاده می کرد.

گفتنیست هفته گذشته هم محققین گوگل و کارشناسان کسپرسکی کدهای مشابهی را بین ابزارهای نفوذ لازاروس و باج افزار واناکرای کشف کرده و گزارش نمودند.

روز جمعه ۱۹ می، ابزاری منتشر شده است که به گفتهی محققین، میتواند بسیاری از رایانههای آلوده به این باج افزار را بدون پرداخت مبلغ باج رمزگشایی کند. این برنامه قادر خواهد بود اطلاعات رایانههای آلوده به این باج افزار که از سیستمعاملهای ویندوز XP ،۷ و ۲۰۰۳ استفاده میکنند، بازیابی کند. همچنین به گفتهی یکی از محققان که در ساخت این برنامه مشارکت داشته است، این امکان وجود دارد که ابزار منتشرشده بتواند روی دیگر نسخههای ویندوز همچون ویندوز سرور ۲۰۰۸، R2 ۲۰۰۸ و ویستا نیز عملکرد درستی داشته باشد. این برنامه، موسوم به WannaKiwi، بر پایهی ابزاری که پیشازاین و با نام واناکی منتشرشده بود، کلید رمز را پیدا میکند. WannaKey، در روز ۱۸ می بهمنظور استخراج اطلاعات لازم برای ساخت کلید رمزنگاری در سیستمعاملهای XP منتشر شد؛ ولی این ابزار نیازمند برنامهی جداگانهای برای تبدیل بیتهای استخراجشده به کلید رمزگشایی است.

مت سوییش، از بنیانگذاران شرکت امنیت سایبری Comae Technologies، در توسعه و ارزیابی واناکیوی همکاری داشته و اعلام کرده است که این برنامه بهدرستی کار میکند و جزئیات فنی آن را نیز برای عموم منتشر کرده است. همچنین یورو پل و آژانس مجری قانون اتحادیه اروپا هم این برنامه را تأیید کردهاند.

همچون واناکی، واناکیوی نیز از نقایص موجود در رابط برنامهنویسی برنامههای رمزنگاری مایکروسافت بهره میجوید؛ واناکرای و دیگر برنامههای کاربردی ویندوز هم از این رابط برای ساخت کلیدهای رمزنگاری و رمزگشایی استفاده میکنند. این رابط دارای توابعی برای پاک کردن کلیدهای ساختهشده، از حافظهی کامپیوتر است؛ ولی نقصهای این رابط باعث میشود گاهی اعداد اولی که برای ساخت کلید از آنها استفاده میشود، در حافظه باقی بمانند. این اعداد را تا زمانی که رایانه خاموش نشده باشد یا آن قسمت از حافظه با مقدار جدیدی بازنویسی نشده باشد، میتوان بازیابی کرد.

واناکیوی با جستجوی حافظه و یافتن مقادیر p و q که کلید رمزنگاری بر پایهی آنها ساختهشده است، کلید را بازیابی و سپس با استفاده از آن، فایلهای قفلشده توسط باج افزار واناکرای را رمزگشایی میکند.

بنجامین دلپی، یکی از توسعهدهندگان واناکیوی اینگونه بیان میکند که ابزار موجود تاکنون توانسته است رایانههای زیادی را رمزگشایی کند که برخی دارای سیستمعامل ۷ و ۲۰۰۳ بودهاند. او معتقد است که دیگر نسخههای ویندوز نیز میتوانند بهگونهای مشابه بازیابی شوند. همچنین واناکیوی مزیتهایی نسبت به واناکی دارد، ازجمله رابط کاربری ساده و قابلیت تولید کلید رمزگشایی بدون نیاز به هیچ ابزار دیگری.

دلپی اینگونه بیان میکند:

برای بازیابی فایلهای خود، برنامهی واناکیوی را دانلود کنید. اگر کلید رمزگشایی قابل بازیابی باشد، این برنامه آن را استخراج و شروع به رمزگشایی تمام فایلهای قفلشده از هارد دیسکتان میکند، درست مانند زمانی که مبلغ باج را پرداخت کرده باشید. بااینحال در بسیاری از موارد این کلید قابلیت بازیابی ندارد و شانس کمی برای این کار وجود دارد.

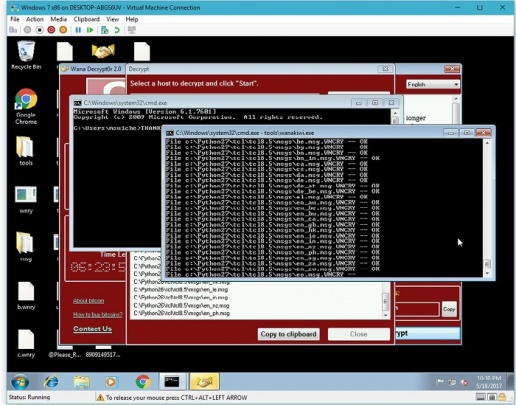

ابزار واناکیوی در حال بازگشایی فایلهای رمزنگاری شده

ابزار واناکیوی را میتوانید از اینجا دانلود کنید (از آنجایی که این برنامه توسط ما تست نشده است، هرگونه پیشامد احتمالی بر عهدهی خودتان است و زومیت مسئولیتی بر عهده نمیگیرد).

باید توجه داشته باشید اگر سیستم ریستارت شده باشد یا مکانی از حافظه که اطلاعات لازم برای بازیابی کلید ذخیرهشده است، با دادههای جدیدی بازنویسی شده باشد؛ این برنامهی رمزگشا همچون واناکی قادر به یافتن کلید و بازیابی اطلاعات نخواهد بود. واناکیوی هنوز بهصورت گسترده روی رایانههایی با پردازندههای ۶۴ بیتی تست نشده است؛ لذا این امکان وجود دارد که عملکرد آن بر این رایانهها با مشکلاتی همراه باشد. با وجود تمام محدودیتهایی که این برنامهی رمزگشا دارد، واناکیوی پیشرفتی بزرگ در مسیر جبران خسارات وارده و کمکی ارزشمند برای حل مشکل بسیاری از مردم محسوب میشود.

هفته گذشته پلیس فتا راهنمایی جهت حذف این باج افزار در خروجی وب سایتش قرار داد که می توانید از این لینک دریافت نمایید.

پیشگیری :

نحوه تاثیرگذاری این باج افزار هنوز به صورت دقیق مشخص نشده اما موردی که مشخص است استفاده از ایمیلهای فیشینگ و لینکهای آلوده در سایتهای غیر معتبر برای پخش باج افزار است.

این باج افزار فایلهای با پسوند زیر را رمز میکند:

.der, .pfx, .key, .crt, .csr, .p12, .pem, .odt, .ott, .sxw, .stw, .uot, .3ds, .max, .3dm, .ods, .ots, .sxc, .stc, .dif, .slk, .wb2, .odp, .otp, .sxd, .std, .uop, .odg, .otg, .sxm, .mml, .lay, .lay6, .asc, .sqlite3, .sqlitedb, .sql, .accdb, .mdb, .dbf, .odb, .frm, .myd, .myi, .ibd, .mdf, .ldf, .sln, .suo, .cpp, .pas, .asm, .cmd, .bat, .ps1, .vbs, .dip, .dch, .sch, .brd, .jsp, .php, .asp, .java, .jar, .class, .mp3, .wav, .swf, .fla, .wmv, .mpg, .vob, .mpeg, .asf, .avi, .mov, .mp4, .3gp, .mkv, .3g2, .flv, .wma, .mid, .m3u, .m4u, .djvu, .svg, .psd, .nef, .tiff, .tif, .cgm, .raw, .gif, .png, .bmp, .jpg, .jpeg, .vcd, .iso, .backup, .zip, .rar, .tgz, .tar, .bak, .tbk, .bz2, .PAQ, .ARC, .aes, .gpg, .vmx, .vmdk, .vdi, .sldm, .sldx, .sti, .sxi, .602, .hwp, .snt, .onetoc2, .dwg, .pdf, .wk1, .wks, .123, .rtf, .csv, .txt, .vsdx, .vsd, .edb, .eml, .msg, .ost, .pst, .potm, .potx, .ppam, .ppsx, .ppsm, .pps, .pot, .pptm, .pptx, .ppt, .xltm, .xltx, .xlc, .xlm, .xlt, .xlw, .xlsb, .xlsm, .xlsx, .xls, .dotx, .dotm, .dot,

.docm, .docb, .docx, .doc

باتوجه به فعالیت این باج افزار در کشور ما، الزام است جهت پیشگیری از آلودگی به آن، مدیران شبکه نسبت به بروزرسانی سیستمهای عامل ویندوز، تهیه کپی پشتیبان از اطلاعات مهم خود، بروزرسانی آنتی ویروس ها و اطلاع رسانی به کاربران جهت عدم اجرای فایلهای پیوست ایمیلهای ناشناس در اسرع وقت اقدام کنند.

- با توجه به این که شرکت ها و سازمان ها احتمال گرفتن این ویروس در آنها زیاد است پیشنهاد می شود از نرم افزارهای خود روی هارد های اکسترنال نسخه پشتیبان تهیه کنند.

- طبق بررسی های انجام شده توسط الماس ایران این ویروس روی فولدرهای Windows و Program File واقع در درایو C تاثیر نمی گذارد. بنابراین پیشنهاد می شود نرم افزارهای مالی طوری تنظیم شوند که در یکی از این شاخه ها نسخه پشتیان اتوماتیک، تهیه نمایید.

- پورتهای ۴۴۵ و ۱۳۹ غیرضروری را بسته و از دسترس خارج کنند و اجازه اشتراک گذاری فایلها و اطلاعات روی دستگاهها را ندهید.

- نصب وصله ۰۱۰-MS17 :

آسیب پذیری ۰۱۰-MS17 در پیاده سازی سرویس SMB (پروتکل اشتراک گذاری فایل) در همه نسخه های ویندوز وجود دارد. راهکار اصلی و قطعی مقابله با این آسیب پذیری و جلوگیری از سوءاستفاده از آن الزام است.

آخرین بروز رسانی های سیستم عامل ویندوز اعمال گردد. برای این منظور الزام است با استفاده از ابزار بروزرسانی ویندوز (update windows) آخرین بروز رسانی های سیستم عامل دریافت شده و نصب گردد.

این باج افزار با استفاده از آسیب پذیری های حیاتی که در اواسط ماه مارچ توسط مایکروسافت اعلام شده بود و پچ آن نیز ارائه شده است منتشر می شود. .برای دریافت این patch به آدرس زیر مراجعه فرمایید :

چنانچه به دلیلی امکان بروزرسانی سیستم عامل یا نصب وصله مربوطه وجود نداشته باشد الزام است دسترسی به سرویس SMB مسدود گردد. برای این منظور می توان با توجه به نسخه سیستم عامل نسبت به حذف و توقف سرویس و یا مسدود سازی پورت های مورد استفاده آن اقدام نمود.

- پشتیبانی از SMBv 1 را غیر فعال کنید

راه دیگر جلوگیری از نفوذ wanna cry غیر فعال کردن SMBv 1 است که باز هم باید cmd را در حالت run as administrator باز کنید و دستور زیر را در آن اجرا کنید:

dism /online /norestart /disable-feature /featurename:SMB1Protocol

همچنین میتوانید:

۱- استارت منو را باز کنید.

۲- تایپ کنید PowerShell و کلید های Ctrl+Shift+Enter را فشار دهید یا گزینه ی “Run as administrator” را انتخاب کنید.

۳- دستورات زیر را تایپ کنید و اینتر را فشار دهید :

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB1 -Type DWORD -Value 0 -Force

همچنین در ویندوز ۸ به بالا می توانید از control pannel وارد بخش Program and feature شوید، سپس گزینه ی Turn windows feature on or off را انتخاب کرده و برای گزینه SMB1.0/CIES File Shearing Support ، تیک را بر بردارید.